Ransom X

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述:一种名为Ransom X的新型勒索软件正被积极用于攻击个人操作系统和政府机构以及企业。

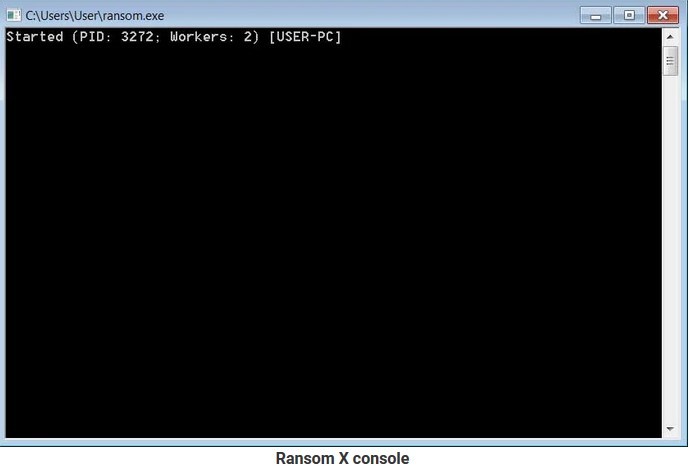

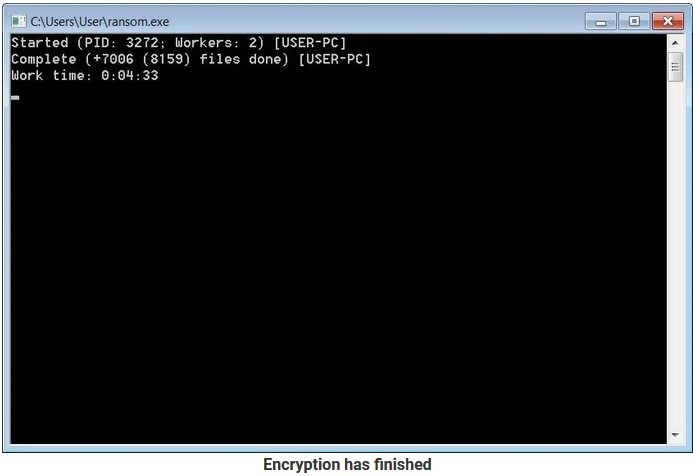

由于这是一种人为操作的勒索软件,而不是通过网络钓鱼或恶意软件发布的勒索软件。当被执行时,该勒索软件会在运行时打开一个控制台,向攻击者显示信息。

Ransom.exx将终止与安全软件、数据库服务器、MSP软件、远程访问工具和邮件服务器相关的289个进程。

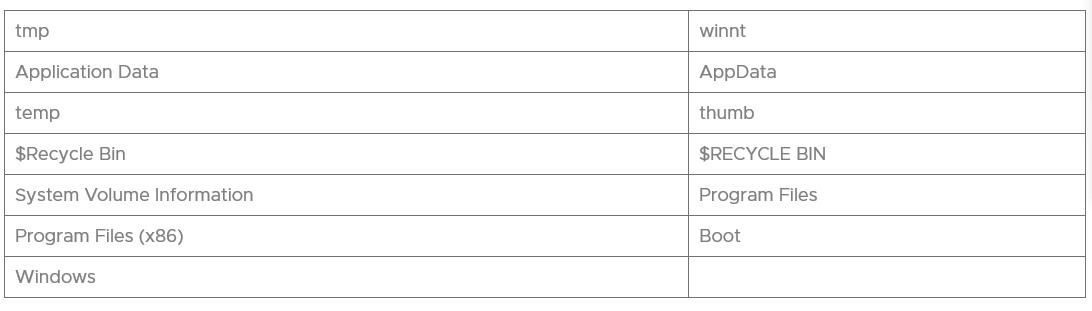

该勒索软件还将绕过各种Windows系统文件夹和与follow扩展名匹配的任何文件:

.ani, .cab, .cpl, .cur, .diagcab, .diagpkg, .dll, .drv, .hlp, .icl, .icns, .ico, .iso, .ics, .lnk, .idx, .mod, .mpa, .msc, .msp, .msstyles, .msu, .nomedia, .ocx, .prf, .rtp, .scr, .shs, .spl, .sys, .theme, .themepack, .exe, .bat, .cmd, .url, .mui

特别值得注意的是,这三个被绕过的文件夹是用来存储勒索软件可执行文件和其他在攻击期间使用的工具。

crypt_detect

cryptolocker

ransomware

通过绕过这些文件夹,攻击者可以加密一台计算机,同时也可以攻击网络上的其他计算机,而不用担心他们的工具会被加密。

在整个加密过程中,Ransom X还将执行以下一系列命令:

清除Windows事件日志

删除NTFS日志

禁用系统还原

禁用Windows恢复环境

删除Windows备份目录

清除本地驱动器上的可用空间。

下面列出了所执行的命令。

cipher /w %s

wbadmin.exe delete catalog -quiet

bcdedit.exe /set {default} recoveryenabled no

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

schtasks.exe /Change /TN "\Microsoft\Windows\SystemRestore\SR" /disable

wevtutil.exe cl Application

wevtutil.exe cl System

wevtutil.exe cl Setup

wevtutil.exe cl Security

wevtutil.exe sl Security /e:false

fsutil.exe usn deletejournal /D C:

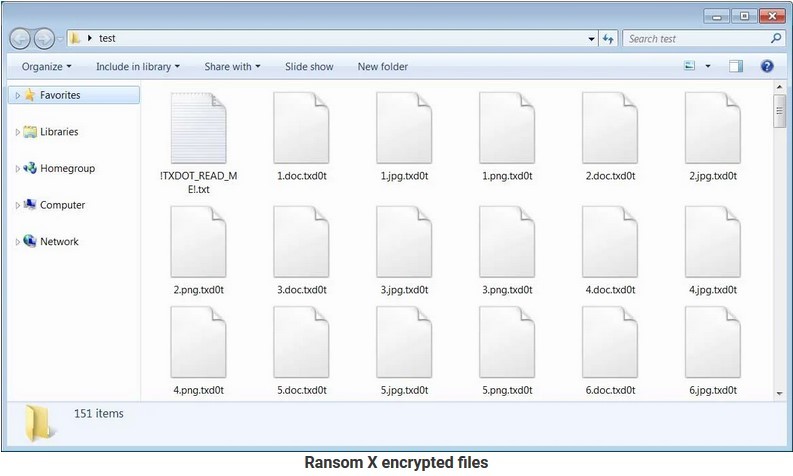

勒索软件将开始加密计算机上的所有数据,并在每个加密文件中附加一个与受害者相关的自定义扩展名。

正如您在下面看到的,针对德克萨斯州运输部的攻击的自定义扩展是.txd0t。

完成后,Ransom X控制台将显示加密文件的数量以及完成加密所需的时间。

在加密过程中扫描的每个文件夹中,都会创建一个名为![extension]_READ_ME!.txt的勒索条。

这封赎金通知包括公司名称、要联系的电子邮件地址以及如何支付赎金的说明。

正如你在下面看到的,赎金通知是针对特定的受害者定制的,在这个例子中,受害者是德克萨斯州运输部。

由于这种勒索软件操作的能见度有限,目前还没有关于赎金金额或他们是否窃取数据作为攻击的一部分的信息。这个勒索软件已经被分析过,看起来是安全的,这意味着没有办法免费解密文件。

预防和清除:不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Conti

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述:Conti是一种新的勒索软件。与大多数勒索软件不同的是,Conti包含独特的功能,在性能方面将其分离,并专注于基于网络的目标。

Conti使用大量独立的线程来执行加密,允许最多32个同时进行加密,从而使加密速度比许多其他家族更快。

Conti还利用命令行选项来控制其扫描数据的方式,这表明恶意软件通常会被攻击者传播并直接控制。这种控制引入了一种新的能力,可以跳过本地文件的加密,只针对网络中的SMB共享,包括来自攻击者专门提供的IP地址的共享。这是一种非常罕见的能力,之前在Sodinokibi勒索软件家族中看到过。

另一项新技术是使用Windows重启管理器来确保所有文件都能被加密,这种技术很少出现在勒索软件中。当操作系统重新启动时,Windows会尝试干净地关闭打开的应用程序,勒索软件也会使用相同的功能干净地关闭文件锁定的应用程序。通过这样做,文件被释放以进行加密。在许多方面,Conti是现代勒索软件的标准表示。它遍历本地系统上的文件和远程SMB网络共享上的文件,以确定要加密哪些数据。然后通过使用AES-256方式硬编码的公钥对文件进行加密。

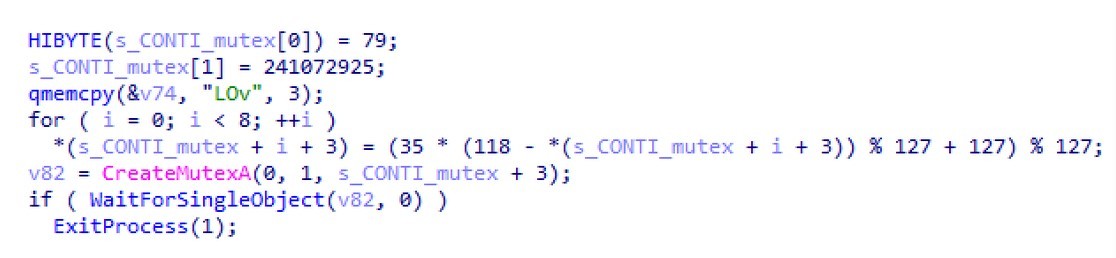

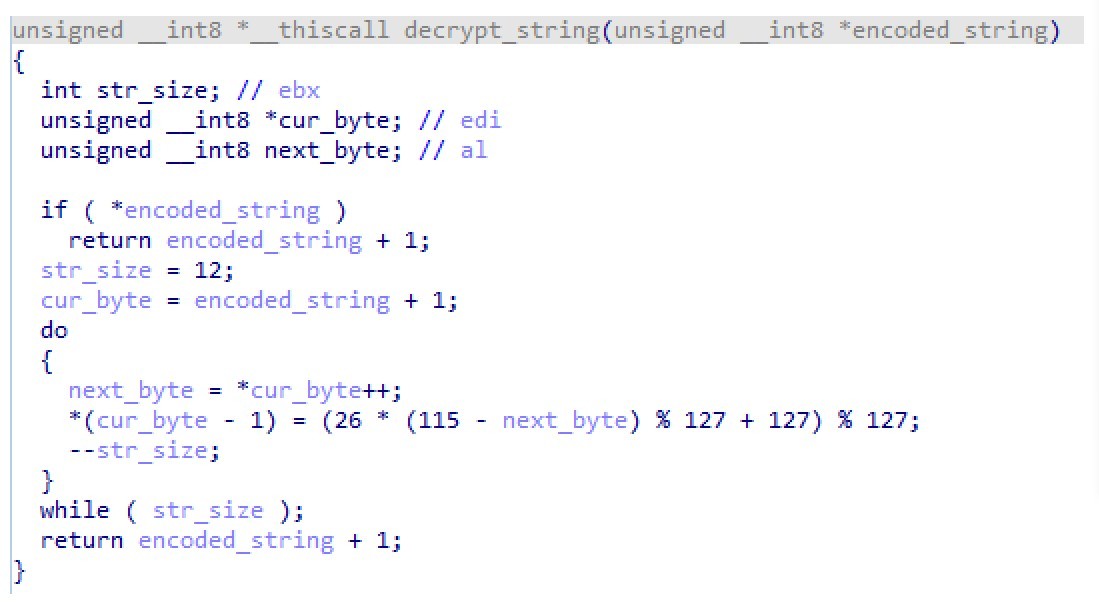

经过分析,Conti开始显示出其独特的特点,其中它具有多种抗分析特性,用于慢速检测和逆向工程。主要形式是使用一个独特的字符串编码例程,应用于恶意软件使用的几乎每一个字符串文本。实际上,它在277种不同的算法中被使用,每个字符串一个。在这些算法中,大约有230个被放在专用的子程序中,使得简单程序中的代码量激增。示例如下图所示。

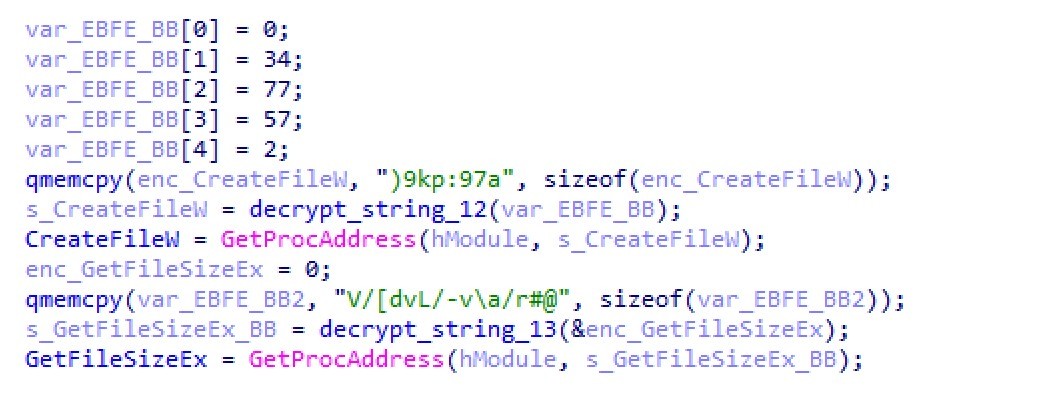

这种混淆最显著的用途是隐藏恶意软件使用的各种Windows API调用。一些恶意软件在执行过程中查找这些API调用是很常见的。如下图所示,这些例程被实时解码,解析为实际的API,然后存储到一个全局变量中,以便稍后在恶意软件的其他地方使用。

Conti非常独特的功能是,它允许命令行参数直接加密本地硬盘驱动器或网络共享,甚至是目标IP地址。

Conti能够独立执行,不需要交互,在这种情况下,在加密所有本地文件后,然后加密任何可连接的网络共享。

默认操作是扫描本地硬盘驱动器和网络共享,但这可以由encrypt_mode的命令行选项覆盖。使用encrypt_mode local的命令行参数,勒索软件将只关注本地硬盘加密,然后退出。另外,encrypt_mode网络参数将跳过本地硬盘驱动器,只加密网络共享。

此外,勒索软件支持-h命令行参数,该参数可以指向包含网络主机名列表的文本文件,每个主机名由新行分隔。这允许勒索软件首先在它常规连接的主机上进行迭代,然后将目标锁定在网络上其他指定的特定机器上。

该功能的显著效果是,它可以在一个环境中以一种可能阻挠事件响应活动的方法造成有针对性的破坏。一次成功的攻击所造成的破坏可能仅限于没有Internet能力的服务器的共享,但是在网络中的其他地方没有类似破坏的证据。这也有降低勒索软件攻击的整体影响的效果,数百个系统立即开始显示感染的迹象。相反,一旦用户访问了数据,加密甚至可能在几天或几周后都不明显。

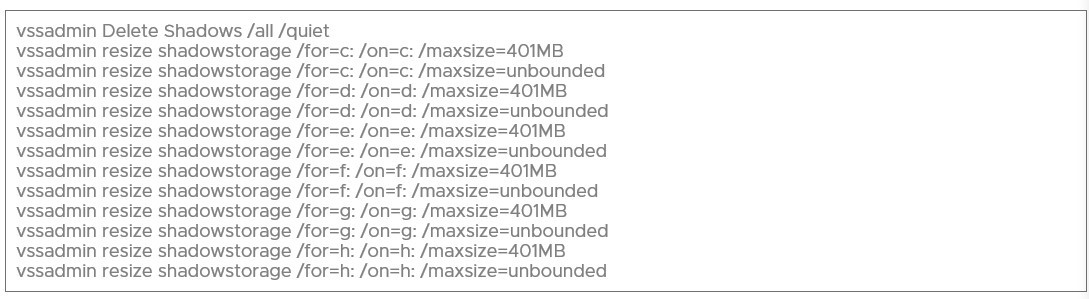

Conti有一个非常繁忙和响亮的方法来停止服务和抑制本地系统的恢复。虽然许多勒索软件家族将简单地删除Windows卷影子拷贝使用vssadmin, Conti使用vssadmin独特的方式来确保他们的删除,如下所示

虽然第一个vssadmin命令是每个勒索软件最常用的,其余的相当独特,只在少数勒索软件家族中出现。

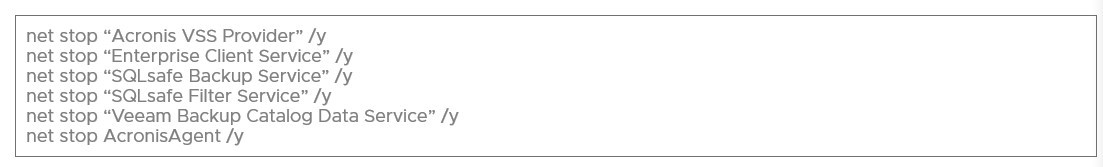

此外,该恶意软件将执行160条单独的命令,其中146条是针对停止潜在的Windows服务。如下图所示的命令。整个命令与Ryuk勒索软件家族的命令非常相似。

最后,恶意软件会枚举所有打开的进程,搜索进程名中含有sql字符串的进程。如果是,它将在继续之前终止流程,如下图所示。

与许多勒索软件不同的是,Conti并不针对基于扩展的特定文件列表。它执行相反的方法,将加密所有文件,但扩展名为:exe、dll、lnk和sys的文件除外。

恶意软件会建立一个文件夹列表,在加密时忽略它,如下图所示。如果在文件名或路径的任何位置找到这些值,它将跳过其中的加密。

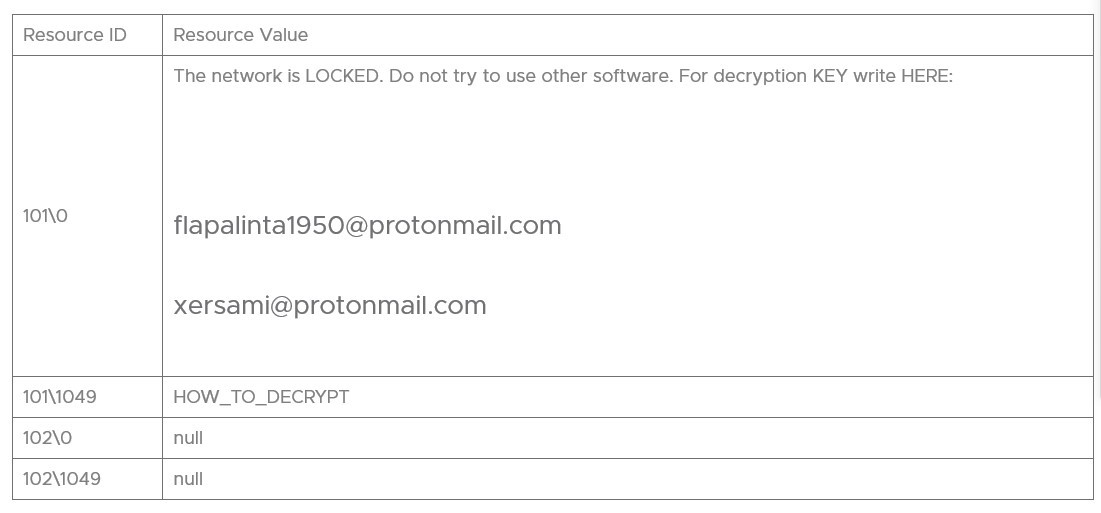

此外,恶意软件将搜索一个预定义的文件列表,以忽略作为资源存储在恶意软件中的文件。该数据存储在资源102的值下,在分析的示例中该值被设置为null。当勒索程序枚举文件时,它将引用此值以查找逗号分隔的字符串。如果找到,它将解析每个条目,如果文件路径包含特定关键字,则跳过该文件。

一旦系统准备好并识别了文件,Conti将开始遍历每个文件夹,创建一个ransom note,并对文件进行加密,使其文件扩展名为. Conti。

赎金通知,名为CONTI_README。如前面所示,从可执行文件资源中检索txt。它作为资源的状态允许在不重新编译可执行文件的情况下快速更改注释。

虽然Conti使用传统的加密方法,即通过AES-256硬编码公钥加密,但唯一的区别是它如何对强调性能的文件进行线程加密。这使得它加密文件的速度比典型的勒索软件快几十倍。

这可以通过使用利用Windows I/O完成端口的api看到。Conti有一个加密工作线程,主要负责对给定的文件名执行加密。恶意软件使用CreateIoCompletionPort()调用创建32个工作线程到内存中等待数据。一旦创建了文件列表,就将它们提供给线程进行立即加密。恶意软件然后使用PostQueuedCompletionStatus()调用来传递要加密到线程中的文件的路径。GetQueuedCompletionPort()来接收线程的结果并完成加密。

总的来说,Conti代表了现代勒索软件中一个独特的转折。Conti显示了参与者背后的意图,也响应侦察,以确定环境中对数据加密敏感的值得使用的服务器。它的多线程处理的实现,以及Windows重启管理器的使用,显示了惊人的快速,彻底,数据加密的特点。大规模服务终止的使用支持这一点,并将重点放在可以在整个小型企业和企业领域找到的大量应用程序上。

预防和清除:不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

挂马网站提示:

czrdhg.cn

vwcl76t.cn

www.dfjf.cc

ydb471rm.cn

http://6648f.com/wap2/index.html

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供